AES 256 - один из наиболее надежных протоколов шифрования, используемых в современных системах защиты информации. Созданный для обеспечения высокого уровня безопасности, этот протокол является одним из самых сложных для взлома.

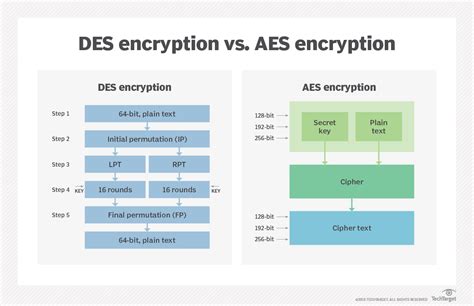

Алгоритм AES 256, где AES означает Advanced Encryption Standard (Стандарт шифрования), использует 256-битные ключи для кодирования данных. Это означает, что возможное количество комбинаций для расшифровки информации при помощи AES 256 составляет огромное число.

Шифр Шиффера, основанный на алгоритме AES 256, разбивает данные на блоки и шифрует их по отдельности, что обеспечивает надежную защиту. Даже если злоумышленник расшифрует один блок, он не сможет получить доступ к остальным блокам.

Одним из ключевых аспектов AES 256 является его сложная математическая структура. Для взлома шифра необходимо разрешить систему линейных уравнений, что требует много вычислительных ресурсов и времени.

Основные принципы AES 256-протокола шифрования

Основной принцип AES 256 заключается в замене и перемешивании байтов в процессе шифрования и дешифрования данных. Используется ключ длиной 256 бит, что обеспечивает высокую степень защиты.

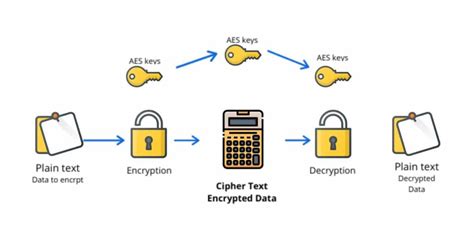

Процесс шифрования данных с помощью AES 256-протокола:

- Разделение исходных данных на блоки размером 128 бит.

- Применение ключа AES 256 для замены значений байтов.

- Перемешивание значений байтов в каждом блоке.

- Повторение шагов 2 и 3 для каждого блока данных.

Процесс дешифрования данных с помощью AES 256-протокола:

- Применение ключа AES 256 для обратной замены значений байтов.

- Обратное перемешивание значений байтов в каждом блоке.

- Повторение шагов 1 и 2 для каждого блока данных.

- Объединение расшифрованных блоков данных и получение исходного сообщения.

AES 256-протокол - криптографический протокол, обеспечивающий безопасность данных. Он использует 256-битные ключи для шифрования информации. AES 256 широко применяется в финансовых и государственных системах.

Разделение на блоки в AES 256-протоколе

Для шифрования данных в AES 256 они разделяются на блоки длиной 128 бит (или 16 байт). Если данные не кратны 16 байтам, то перед шифрованием производится дополнение данных. Этот процесс называется PKCS7-padding и заключается в добавлении недостающих байтов к блоку для достижения кратности 16 байтам.

Данные делятся на блоки от начала до конца сообщения. Если сообщение состоит из нескольких блоков, то каждый блок шифруется независимо.

После деления на блоки и, если нужно, дополнения данных, каждый блок шифруется с использованием AES 256. Процесс включает несколько раундов шифрования, такие как замена байтов, сдвиг строк, комбинация столбцов и операции с ключом.

После шифрования каждого блока зашифрованные блоки объединяются для создания итогового зашифрованного сообщения. Разделение на блоки обеспечивает безопасность и последовательность шифрования, что делает AES 256 надежным протоколом, устойчивым к внешним атакам.

Шаги процесса шифрования в AES 256

Процесс шифрования данных в AES 256-протоколе включает несколько важных шагов:

- Генерация ключей

- Добавление дополнения

- Шифрование блоков данных

- Применение финальной обработки

Позвольте рассказать подробнее о каждом из этих шагов.

1. Генерация ключей

Перед началом процесса шифрования необходимо сгенерировать ключи шифрования и расшифрования. Ключом в AES 256-протоколе является случайная последовательность битов, длина которой составляет 256 бит. Этот ключ используется для шифрования и расшифрования данных в процессе.

2. Добавление дополнения

Для обработки данных, которые не кратны размеру блока шифрования (128 бит в AES 256), добавляется дополнение из случайных битов.

3. Шифрование блоков данных

Данные разбиваются на блоки по 128 бит, которые затем шифруются с использованием ключей шифрования через алгоритм с несколькими раундами.

4. Применение финальной обработки

После шифрования всех блоков данных применяется финальная обработка для увеличения стойкости шифрования и обеспечения безопасности данных.

Теперь, когда вы знакомы с основными шагами процесса шифрования в AES 256-протоколе, вы можете лучше понять, как работает этот протокол и почему он является одним из самых надежных и безопасных способов защиты данных.

Роли ключа и подключей в AES 256-протоколе шифрования

Для AES 256-протокола используется ключ длиной 256 битов, что обеспечивает высокую степень защиты данных. Ключ является секретным и должен быть известен только абонентам, которые обмениваются зашифрованными сообщениями.

В процессе шифрования сообщения с помощью AES 256-протокола ключ используется для выполнения операций подстановки и смешивания битов, что приводит к получению зашифрованного текста. Подключи используются для дополнительного изменения состояний шифрования на различных раундах процесса шифрования.

Подключи генерируются на основе ключа с помощью алгоритма расширения ключа. После генерации подключей они применяются последовательно на каждом раунде шифрования для обеспечения дополнительного уровня безопасности данных.

Подключи также используются в процессе дешифрации для восстановления исходного текста. Их применяют в обратном порядке для корректного выполнения процедуры дешифрации и получения исходных данных.

Таким образом, ключ и подключи играют важную роль в шифровании по протоколу AES 256, обеспечивая надежную защиту данных и создавая сложную структуру шифрования, которая затрудняет взлом и доступ к зашифрованным сообщениям.

Преобразование данных в шифровании по протоколу AES 256

Шифрование данных в AES 256 базируется на нескольких шагах преобразования данных: подстановка байтов (SubBytes), сдвиги строк (ShiftRows), смешивание столбцов (MixColumns) и добавление ключа (AddRoundKey).

SubBytes заменяет каждый байт в матрице состояния на другой байт из S-таблицы, что делает процесс нелинейным.

ShiftRows циклически сдвигает каждую строку в матрице на определенное количество позиций для большей сложности.

Смешивание столбцов (MixColumns) умножает каждый столбец матрицы состояния на фиксированную матрицу, усложняя процесс дешифрования данных.

Добавление ключа (AddRoundKey) заключается в операции XOR над каждым байтом матрицы состояния с соответствующим байтом ключа шифрования. Ключ также преобразуется перед каждой операцией для безопасности.

Эти шаги повторяются несколько раз (раунды) для обеспечения безопасности данных. Каждый шаг усложняет задачу расшифровки без правильного ключа.

Режимы работы AES 256-протокола шифрования

Выбор режима работы протокола шифрования AES 256 зависит от требований к конфиденциальности, производительности и объему данных, которые необходимо защитить.

Преимущества протокола шифрования AES 256

Основные преимущества протокола шифрования AES 256:

| 1. Высокий уровень безопасности. | |||||||||||||||||||

| 2. Большая длина ключа. | |||||||||||||||||||

| 3. Эффективное использование ресурсов. | |||||||||||||||||||

| 4. Возможность параллельной обработки данных. | |||||||||||||||||||

5.

Протокол шифрования AES 256 обеспечивает высокий уровень безопасности и широко используется государственными и коммерческими организациями. Его ключ длиной 256 бит делает данные практически неподдающимися взлому. Протокол способен обрабатывать большие объемы информации, используя эффективные алгоритмы и поддерживая параллельную обработку данных. AES 256 также позволяет выбирать различные методы шифрования в соответствии с требованиями. Протокол поддерживает аппаратное шифрование, что повышает производительность и обеспечивает максимальную безопасность. Использование протокола шифрования AES 256 обеспечивает безопасность данных и является эффективным для защиты конфиденциальности в различных областях. Особенности реализации AES 256 на различных устройствах Однако на мобильных устройствах, таких как смартфоны и планшеты, возможны проблемы с производительностью из-за ограниченных вычислительных ресурсов. Реализация AES 256 на различных устройствах включает в себя использование аппаратного или программного ускорения шифрования. Некоторые устройства предоставляют специализированные инструкции для ускорения операций шифрования и расшифрования. Также важно обеспечить безопасность при использовании AES 256, включая надежное хранение ключей и защиту от атак на систему.

Учитывая различия в реализации AES 256-протокола шифрования на различных устройствах, необходимо проводить тестирование и оптимизацию для обеспечения эффективной и безопасной работы с данными. Важность использования AES 256-протокола шифрования для защиты данных Использование AES 256-протокола шифрования обеспечивает высочайший уровень безопасности данных. Он предлагает 256-битный ключ шифрования, что усложняет процесс взлома и дешифрования зашифрованных данных. Применение AES 256-протокола шифрования играет важнейшую роль в защите конфиденциальных данных, таких как финансовая информация, медицинские записи, персональные данные и другие ценные ресурсы. Этот протокол является стандартом для многих организаций и государственных учреждений, которые стремятся обезопасить свою информацию. Использование AES 256-протокола шифрования требует вычислительных ресурсов, но его безопасность и надежность делают его наилучшим выбором для защиты данных. Надежность AES 256 заключается не только в длине ключа, но и в сложности математических операций, которые используются для шифрования и расшифрования данных. Сферы применения AES 256-протокола шифрования 1. Коммерческие предприятия и финансовые учреждения: AES 256 используется для защиты конфиденциальных данных, таких как финансовые транзакции, данные о клиентах, планы развития, коммерческие секреты и другая важная информация. Это помогает предотвратить утечку и неправомерный доступ к таким данным. 2. Информационные системы государственных организаций и армии: AES 256 применяется для защиты государственной тайны, классифицированных данных, военной информации, связи и коммуникаций. Это помогает обеспечить конфиденциальность и целостность данных в различных государственных и военных системах. Производство | Шифрование технических данных и секретов производства. |

В целом, применение AES 256 широко распространено во многих сферах, где безопасность и конфиденциальность данных имеют первостепенное значение. Этот протокол шифрования является надежным союзником для защиты информации от несанкционированного доступа. |