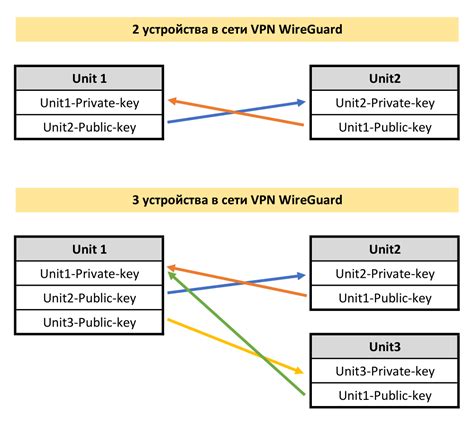

WireGuard – современная VPN-технология, обеспечивающая безопасное соединение между узлами. Она проста в использовании и является популярным выбором для создания виртуальных частных сетей.

Для создания туннеля WireGuard необходимо установить пакет на каждом узле и создать пару ключей – приватный и открытый. Они используются для шифрования данных, передаваемых по туннелю.

После создания ключей необходимо создать конфигурационный файл для каждого узла. В файле нужно указать адрес сервера, порт, настройки шифрования и прочие параметры. После этого скопируйте файлы на узлы и запустите WireGuard на каждом из них.

Затем скопируйте публичный ключ одного узла на другой для настройки взаимной аутентификации и безопасной связи. После успешной настройки туннеля можно передавать данные между узлами по зашифрованному соединению с высокой скоростью и надежностью.

Установка программы WireGuard

Для установки программы WireGuard на вашу операционную систему, следуйте указаниям ниже:

- Для пользователей системы Linux:

- Откройте терминал;

- Введите команду

sudo apt-get install wireguardи нажмите Enter; - Введите пароль администратора и подождите, пока установка завершится.

- Для пользователей macOS:

- Откройте терминал;

- Введите команду

brew install wireguard-toolsи нажмите Enter; - Подождите, пока установка завершится.

- Для пользователей Windows:

- Скачайте программу WireGuard с официального сайта;

- Запустите установочный файл;

- Выберите папку для установки и следуйте инструкциям на экране;

- Подождите, пока установка завершится.

После завершения установки WireGuard, вы готовы приступить к настройке и использованию этого мощного VPN-протокола.

Для работы WireGuard на вашем устройстве могут потребоваться дополнительные настройки и разрешения.

Генерация ключевой пары

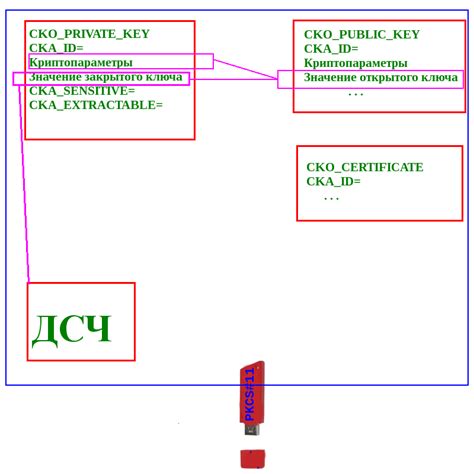

Для создания туннеля WireGuard сначала нужно сгенерировать ключевую пару, состоящую из приватного и публичного ключа.

Приватный ключ используется на сервере и устройствах, подключающихся к туннелю. Он конфиденциален и не передается по сети.

Публичный ключ распространяется между сервером и клиентскими устройствами и используется при подключении к туннелю.

Чтобы сгенерировать ключевую пару, можно воспользоваться командой wg genkey tee private.key wg pubkey > public.key. В результате выполнения этой команды будут созданы два файла: private.key и public.key.

Важно: Сохраните приватный ключ в надежном месте и никогда не передавайте его по сети.

Настройка сервера WireGuard

Процесс настройки сервера WireGuard включает несколько шагов:

- Установка пакета WireGuard на сервере.

- Генерация приватного и публичного ключей для сервера.

- Создание конфигурационного файла для сервера.

- Настройка маршрутизации на сервере.

- Запуск службы WireGuard на сервере.

Давайте рассмотрим каждый шаг подробнее:

1. Установка пакета WireGuard на сервере:

Для установки пакета WireGuard на сервере выполните следующую команду:

sudo apt install wireguard

Генерация приватного и публичного ключей для сервера:

Сгенерируйте приватный и публичный ключи для сервера:

wg genkey tee privatekey wg pubkey > publickey

Создание конфигурационного файла для сервера:

Создайте новый файл с расширением .conf (например, server.conf) и добавьте следующее:

[Interface]

PrivateKey = приватный_ключ_сервера

Address = IP_адрес_сервера/24

ListenPort = порт

# Добавьте секции [Peer] для каждого клиента

[Peer]

PublicKey = публичный_ключ_клиента

AllowedIPs = IP_адрес_клиента/32

Замените приватный_ключ_сервера на сгенерированный приватный ключ для сервера, IP_адрес_сервера/24 на IP-адрес сервера с маской подсети /24 и порт на номер порта, который хотите использовать для сервера. Добавьте секцию [Peer] для каждого клиента, заменив публичный_ключ_клиента на публичный ключ клиента и IP_адрес_клиента/32 на IP-адрес клиента с маской /32.

4. Настройка маршрутизации на сервере:

Настройте маршрутизацию на сервере, чтобы позволить трафику проходить через WireGuard. Выполните следующие команды:

sudo sysctl -w net.ipv4.ip_forward=1

sudo iptables -A FORWARD -i wg0 -j ACCEPT

sudo iptables -A FORWARD -o wg0 -j ACCEPT

wg genkey | tee privatekey | wg pubkey > publickey3. Теперь вам нужно создать конфигурационный файл для клиента, в котором будет содержаться информация о сервере WireGuard и ключах. Вы можете сделать это с помощью следующей команды:

nano /etc/wireguard/client.conf

4. Вставьте следующую конфигурацию в файл client.conf, заменив placeholder-ы на соответствующие ключи и IP адрес сервера:

[Interface]

PrivateKey = КЛИЕНТСКИЙ_ПРИВАТНЫЙ_КЛЮЧ

Address = 10.0.0.2/24

[Peer]

PublicKey = СЕРВЕРНЫЙ_ПУБЛИЧНЫЙ_КЛЮЧ

Endpoint = СЕРВЕР:ПОРТ

AllowedIPs = 0.0.0.0/0

5. Теперь запустите службу WireGuard на клиенте, выполнив следующую команду:

sudo wg-quick up client.conf

После выполнения всех этих шагов ваш клиент WireGuard будет подключен к серверу и готов к использованию.

wg genkey sudo tee /etc/wireguard/privatekey wg pubkey sudo tee /etc/wireguard/publickey |

3. Затем создайте файл конфигурации WireGuard на клиентском устройстве. Создайте новый файл с расширением .conf (например, client.conf) и добавьте следующий код:

[Interface] |

PrivateKey = ваш_приватный_ключ |

Address = клиентский_IP/24 |

DNS = 8.8.8.8 |

[Peer] |

PublicKey = публичный_ключ_сервера |

Endpoint = IP_адрес_сервера:порт_сервера |

AllowedIPs = 0.0.0.0/0 |

Замените "ваш_приватный_ключ" на свой приватный ключ, "клиентский_IP" на IP-адрес клиентского устройства, "публичный_ключ_сервера" на публичный ключ сервера и "IP_адрес_сервера:порт_сервера" на IP-адрес и порт вашего сервера WireGuard.

4. Сохраните файл конфигурации WireGuard на клиентском устройстве и запустите следующую команду, чтобы активировать подключение:

sudo wg-quick up /путь/к/client.conf |

После этого ваше клиентское устройство будет подключено к серверу WireGuard и будет использовать его для защищенной передачи данных.

Добавление клиента на сервере

Чтобы добавить клиента на сервере WireGuard, необходимо выполнить следующие шаги:

- Откройте конфигурационный файл сервера WireGuard.

- Создайте новый блок [Peer] в конфигурационном файле для каждого клиента.

- Сгенерируйте ключи для каждого клиента, используя команду

wg genkey. - Скопируйте публичный ключ, сгенерированный на предыдущем шаге, и добавьте его в блок [Peer] в конфигурационном файле сервера WireGuard.

- Сконфигурируйте IP-адрес и порт клиента в блоке [Peer] в конфигурационном файле сервера WireGuard.

- Сохраните и закройте конфигурационный файл.

- Перезапустите службу WireGuard на сервере с помощью команды

systemctl restart wg-quick@, где- имя интерфейса WireGuard.

Теперь клиент успешно добавлен на сервере WireGuard и готов к использованию.

Настройка маршрутизации

После установки и конфигурирования WireGuard необходимо выполнить настройку маршрутизации. Это позволит установить связь между сервером и клиентами, а также настроить правила для пересылки пакетов.

Для начала необходимо настроить маршруты на сервере и клиентах. Для этого можно использовать команду ip route.

ip route add <IP клиента> dev <интерфейс сервера>Аналогично нужно настроить маршрут на клиентах, указав IP-адрес сервера и интерфейс, через который осуществляется связь.

ip route add <IP сервера> dev <интерфейс клиента>Таким образом, маршруты будут настроены для пересылки пакетов между сервером и клиентами.

Далее необходимо настроить правила маршрутизации на сервере и клиентах. Для этого можно использовать команду iptables.

На сервере нужно добавить правила для пересылки пакетов от клиентов на правильные интерфейсы.

iptables -A FORWARD -i <Интерфейс сервера> -o <Интерфейс клиента> -j ACCEPT

iptables -A FORWARD -i <Интерфейс клиента> -o <Интерфейс сервера> -m state --state RELATED,ESTABLISHED -j ACCEPT

Настройте аналогичные правила на клиентах, указав правильные интерфейсы.

После настройки маршрутизации выполните изменения с помощью команды sysctl -p. Это активирует настройки и сохранит их после перезагрузки.

После завершения этих шагов маршрутизация будет настроена для работы с WireGuard.

Проверка соединения

После настройки туннеля для WireGuard проверьте соединение, чтобы убедиться в его корректной работе. Используйте следующие способы:

1. Проверка локального соединения:

| Шаг | Описание | Запустите утилиту WireGuard на вашем локальном устройстве. |

|---|---|

| Откройте консоль и выполните команду "wg" для просмотра текущего состояния туннеля. | |

| Если все настройки верны и соединение активно, то локальное соединение работает корректно. |

2. Пинг сервера:

| Шаг | Описание |

|---|---|

| Откройте консоль на вашем локальном устройстве. | |

| Выполните команду "ping" с IP-адресом вашего сервера WireGuard. | |

| Если пинг успешен и вы получаете ответы от сервера, то соединение работает корректно. |

3. Проверка доступа в сеть:

| Шаг | Описание | ||

|---|---|---|---|

| Запустите утилиту WireGuard на вашем локальном устройстве. |

| Откройте веб-браузер на вашем локальном устройстве. |

| Перейдите на веб-сайт, который вы предполагаете посетить через туннель WireGuard. |

| Если веб-сайт открывается и вы можете получить доступ к ресурсам, то соединение работает корректно. |

Проверив соединение, вы убедитесь, что ваш туннель для WireGuard настроен правильно.

Настройка автоматического подключения

- Откройте файл конфигурации WireGuard (обычно

wg0.confилиwg.confв/etc/wireguard/). - Добавьте

AutoStart = trueв [Interface], чтобы WireGuard подключался автоматически при загрузке системы. - Сохраните изменения и закройте файл конфигурации.

Теперь WireGuard будет подключаться автоматически при каждом запуске системы. Это удобно, если у вас есть постоянное подключение к VPN-серверу, и вы не хотите вручную запускать соединение после каждой перезагрузки.

Важно помнить, что при настройке автоматического подключения в файле конфигурации WireGuard необходимо указать все необходимые параметры, такие как адрес сервера VPN, публичный и приватный ключи. В противном случае, WireGuard может не подключиться к серверу.

Удаление туннеля WireGuard

Для удаления туннеля WireGuard выполните следующие шаги:

- Остановите туннель: Введите команду

wg-quick down <имя_интерфейса>в терминале, где<имя_интерфейса>- это имя вашего WireGuard интерфейса. - Удалите конфигурацию: Удалите файл конфигурации WireGuard интерфейса, который обычно находится в

/etc/wireguard/. - Удалите ключи: Удалите приватный и публичный ключи для вашего WireGuard интерфейса, иначе создание нового туннеля будет невозможно.

После выполнения этих шагов туннель WireGuard будет полностью удален с вашей системы.

Обратите внимание: перед удалением убедитесь, что вы точно хотите удалить туннель WireGuard, так как это действие нельзя будет отменить.